| Created date | Updated date | Affects version | Fix version |

|---|---|---|---|

|

| Management Portal | N/A |

Beschreibung

Single Sign-On vereinfacht den Anmeldeprozess, erhöht die Sicherheit und verbessert die allgemeine Benutzerfreundlichkeit. Auf dieser Seite wird die im Blancco Management Portal verfügbare Single Sign-On-Funktion vorgestellt. Außerdem gibt es eine Reihe von Anweisungen zur Konfiguration und Aktivierung von SSO für Microsoft Entra ID (Azure AD).

Im Blancco Management Portal sind Single-Sign-On-Einstellungen für Manager-Benutzer oder Benutzer mit einer benutzerdefinierten Rolle, die die Berechtigung "Configure SSO" erteilt, verfügbar. Die SSO-Einstellungen sind unter den "Einstellungen" des Benutzers verfügbar, auf die Sie durch Klicken auf Ihren Benutzernamen in der oberen rechten Ecke des Bildschirms zugreifen können.

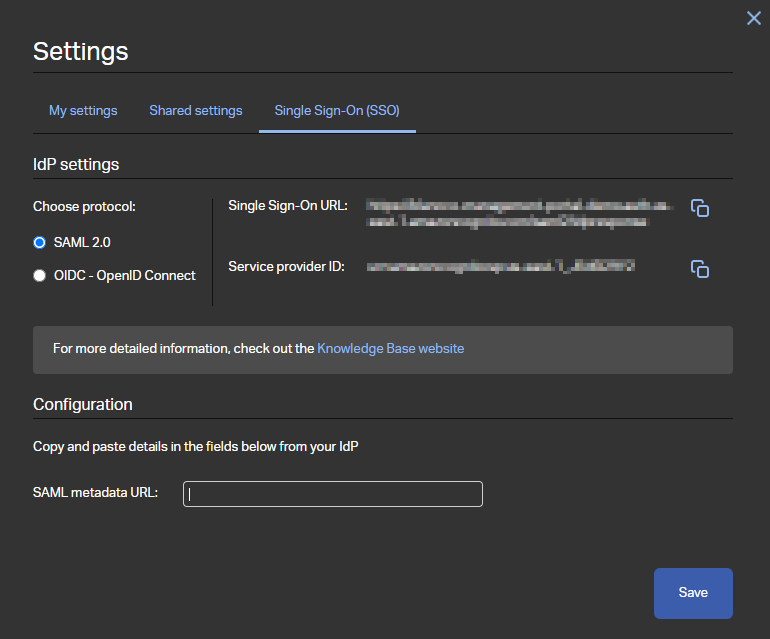

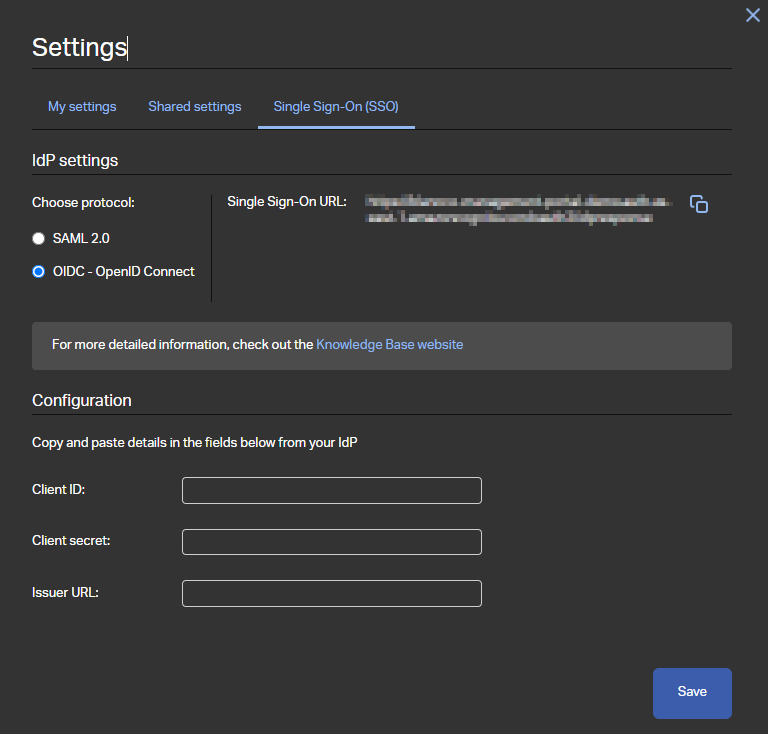

Wenn der Benutzer die Berechtigung hat, die SSO-Einstellung zu konfigurieren, sollte die Registerkarte "Single Sign-On (SSO)" verfügbar sein. Diese Registerkarte enthält alle SSO-bezogenen Einstellungen und bietet alle erforderlichen Details zum Einrichten.

Single Sign-On im Blancco Management Portal unterstützt auch die Bereitstellung von Benutzern. Dadurch kann das Blancco Management Portal automatisch Benutzer für den entsprechenden Mandanten erstellen, wenn diese sich zum ersten Mal mit Single Sign-On authentifizieren.

Beachten Sie, dass Single Sign-On nicht mit Blancco-Löschprodukten wie Blancco Drive Eraser und Blancco Mobile Diagnostics and Erasure unterstützt wird. Die Kommunikation zwischen einem Löschclient und dem Management-Portal erfordert ein internes Passwort des zu verwendenden Kontos.

Single-Sign-On wird nur bei der Anmeldung am Management-Portal unterstützt unter https://portal.blancco.cloud

Einstellungen verfügbar für SAML 2.0

- Single Sign-On URL - Diese URL wird als Antwort-URL/Assertion-URL sowie als Anmelde-URL in der Identitätsanbieter-Konfiguration verwendet.

- Service Provider ID - Dieser Wert wird beim Einrichten von SAML SSO als Bezeichner oder Entitäts-ID in der Identitätsanbieter-Konfiguration verwendet.

- SAML-Metadaten-URL - Der Benutzer muss eine gültige URL angeben, unter der die entsprechenden Metadaten für SAML gefunden werden können. Diese URL sollte nach der SSO-Konfiguration in den Details des Identitätsanbieters verfügbar sein.

Einstellungen verfügbar für OpenID Connect

- Single Sign-On URL - Diese URL wird bei der Konfiguration der SSO-Einstellungen auf der Seite des Identitätsanbieters als Antwort-/Umleitungs-URL verwendet.

- Client-ID - Anwendungs-/Client-ID des Identitätsanbieters.

- Client-Geheimnis - Ein stringbasierter Schlüssel, der als Authentifizierungsverfahren verwendet wird.

- Issuer URL - Ähnlich wie https://login.microsoftonline.com/GUID/v2.0, wobei die GUID der Entra/Azure-Tenant-ID entspricht.

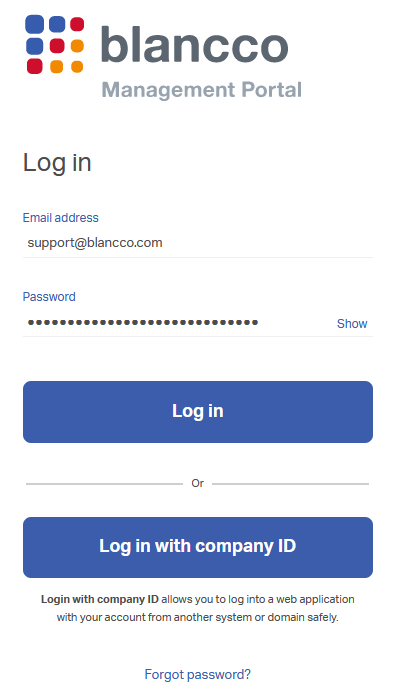

Anmelden mit Single Sign-On

Nachdem Single Sign-On konfiguriert und für den Benutzer verfügbar ist, erscheint die Schaltfläche "Mit Unternehmens-ID anmelden" auf dem Anmeldebildschirm des Managementportals.

Wenn keine E-Mail-Adresse angegeben wird oder das betreffende Benutzerkonto kein SSO konfiguriert hat, ist diese Schaltfläche nicht verfügbar.

Bei Verwendung der Schaltfläche "Anmelden" wird der Benutzer mit dem internen Kennwort des Kontos und nicht über das Single Sign-On authentifiziert.

Microsoft Entra ID/Azure AD - SSO mit SAML 2.0

Befolgen Sie diese Schritte, um Single Sign-On mit Azure AD unter Verwendung von SAML 2.0 einzurichten.

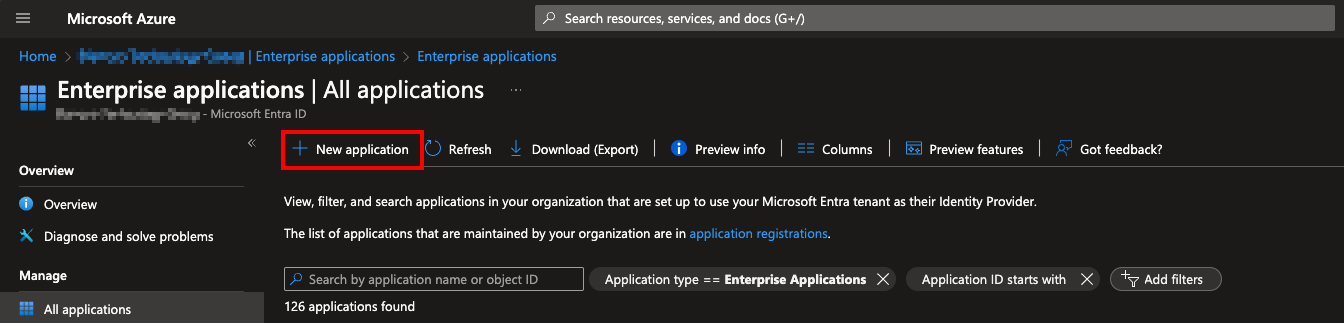

- Erstellen Sie eine neue Unternehmensanwendung, indem Sie Entra ID → "Unternehmensanwendungen" → "Neue Anwendung" öffnen.

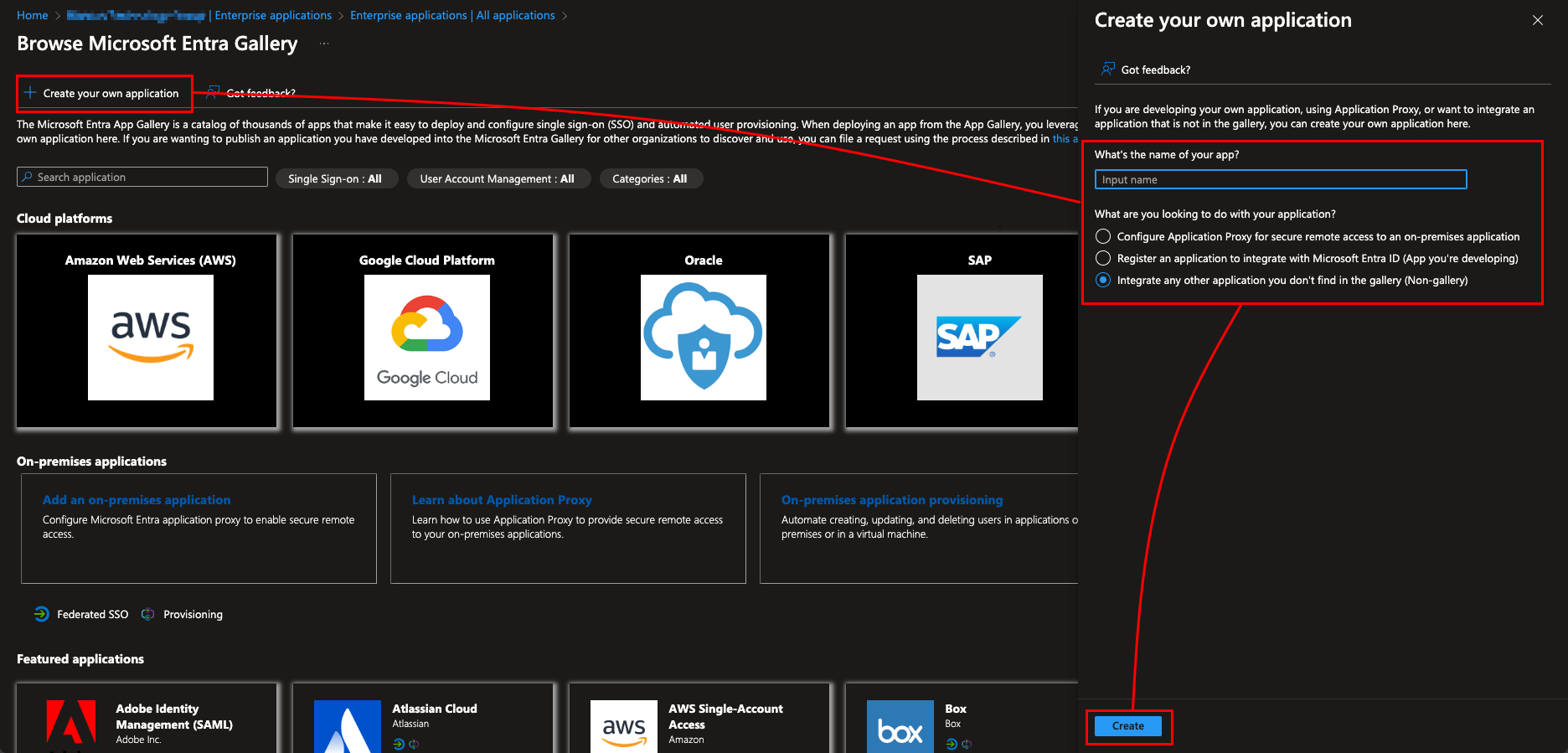

Wählen Sie dann "Eigene Anwendung erstellen" und geben Sie den Namen der Anwendung ein. Vergewissern Sie sich auch, dass Sie die Option "Nicht-Galerie" unter dem Abschnitt "Was möchten Sie mit Ihrer Anwendung machen? - Weisen Sie der neu erstellten Anwendung entsprechende Benutzer/Gruppen zu (dies definiert die Liste der Benutzer, die sich mit SSO anmelden dürfen). Alternativ können Sie die Eigenschaftsoption "Zuweisung erforderlich?" deaktivieren, um jedem Benutzer in Ihrem Entra ID-Tenant die Anmeldung mit SSO zu ermöglichen.

- Konfigurieren Sie die erforderlichen Einstellungen unter der Registerkarte "Single Sign-On" (stellen Sie sicher, dass Sie "SAML" als Anmeldemethode auswählen)

- Unter der "Basic SAML Configuration" definieren Sie "Identifier (Entity ID)", "Reply URL (Assertion Consumer Service URL)" und "Sign on URL".

- "Identifier (Entity ID)" entspricht der "Service Provider ID", die in den BMP SSO-Einstellungen verfügbar ist

- "Reply URL (Assertion Consumer Service URL)" und "Sign on URL" entsprechen beide der Single Sign-On URL, die in den BMP SSO-Einstellungen verfügbar ist.

- Unter "Attributes & Claims" sollte das Attribut "name" auf "user.displayname" gesetzt werden (standardmäßig ist dies auf "user.userprincipalname" gesetzt).

- Erwerben Sie die "App Federation Metadata Url", die im Abschnitt "SAML-Zertifikate" verfügbar ist, und kopieren Sie die URL in die BMP SSO-Einstellungen in das Feld "SAML metadata URL".

- Unter der "Basic SAML Configuration" definieren Sie "Identifier (Entity ID)", "Reply URL (Assertion Consumer Service URL)" und "Sign on URL".

Microsoft Entra ID/Azure AD - SSO mit OpenID Connect

Befolgen Sie diese Schritte, um Single Sign-On mit Azure AD unter Verwendung von OpenID Connect einzurichten.

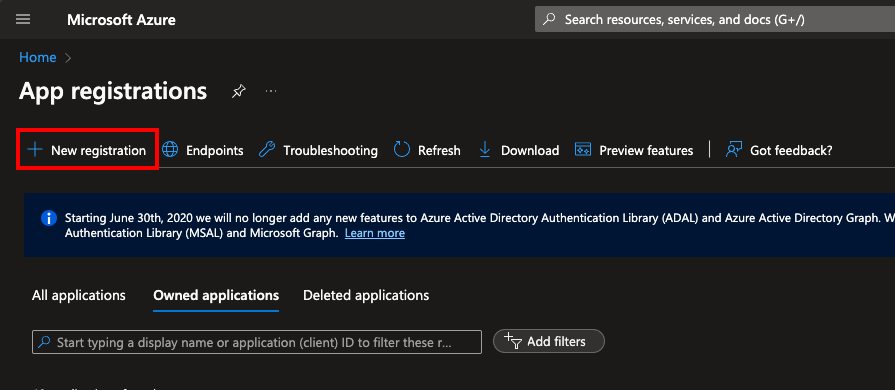

- Registrieren Sie eine neue Anwendung, indem Sie zu "Anwendungsregistrierungen" navigieren und dann "Neue Registrierung" wählen.

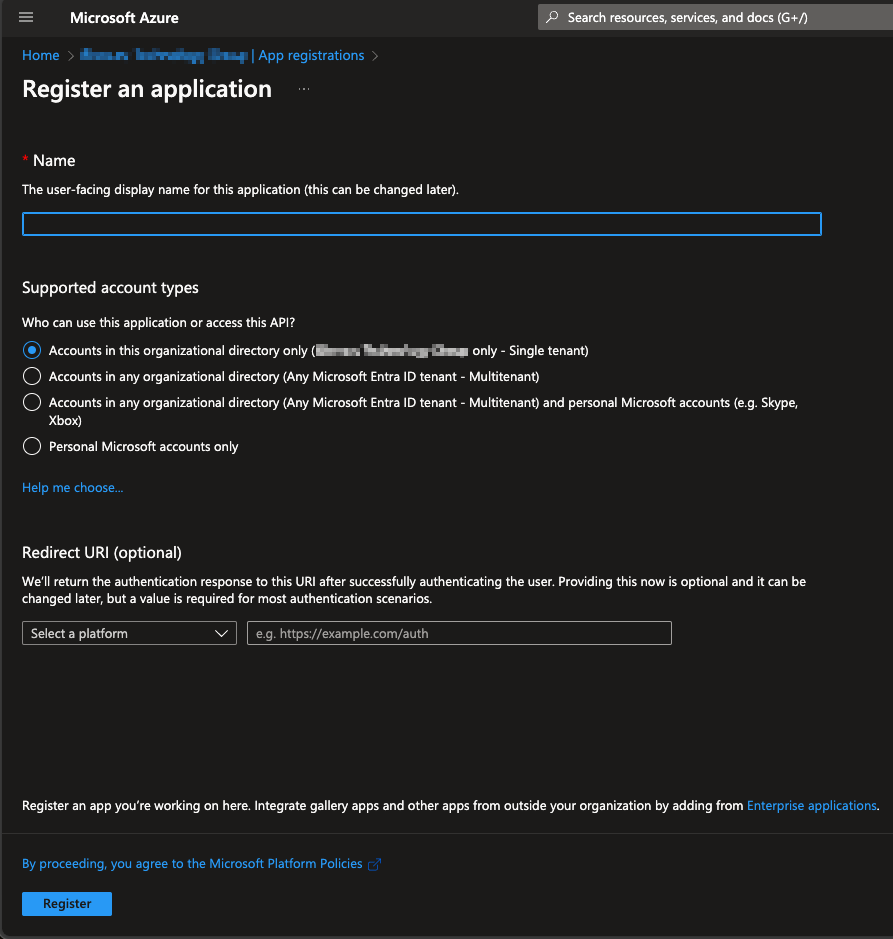

Geben Sie den Namen ein und wählen Sie den entsprechenden Kontotyp aus, in diesem Beispiel wird die Option "Single Tenant" ausgewählt. Legen Sie die "Redirect URI" fest, verwenden Sie die in den BMP SSO-Einstellungen verfügbare Single Sign-On URL als Redirect URI. - Nach der Registrierung der App kopieren Sie die "Application (client) ID" aus der App in das Feld "Client ID" der BMP SSO-Einstellungen.

- Navigieren Sie zu "Zertifikate & Geheimnisse", um ein neues Client-Geheimnis zu erstellen, indem Sie unter der Registerkarte "Client-Geheimnisse" die Option "Neues Client-Geheimnis" auswählen.

- Legen Sie eine Beschreibung und eine Gültigkeitsdauer für das Geheimnis fest und klicken Sie auf "Hinzufügen".

Nachdem Sie ein neues Geheimnis erstellt haben, kopieren Sie den Wert des Geheimnisses und geben ihn als "Client-Geheimnis" in den BMP SSO-Einstellungen ein.

Beachten Sie, dass der Geheimhaltungswert nur direkt nach der Erstellung eines Geheimnisses angezeigt wird. Wenn der Wert bereits versteckt ist und nicht kopiert wurde, muss ein neues Geheimnis erstellt werden.

Navigieren Sie zu "API-Berechtigungen" und erteilen Sie die Admin-Zustimmung für die "User.Read"-API/Berechtigung. Dadurch kann das System die für die SSO-Authentifizierung erforderlichen Benutzerattribute überprüfen.

Navigieren Sie zu "Authentifizierung" und stellen Sie sicher, dass "Redirect URIs" konfiguriert ist. Wenn dies bereits bei der Erstellung einer neuen App-Registrierung konfiguriert wurde, kann dieser Schritt ignoriert werden.

Verwenden Sie die in den BMP SSO-Einstellungen verfügbare Single Sign-On-URL als Redirect-URI.

Erwerben Sie die "Issuer URL" aus dem "OpenID Connect Metadaten Dokument".

Öffnen Sie das Dokument und suchen Sie das Feld "Issuer" aus dem Dokument und kopieren Sie den Wert in das Feld "Issuer URL" in den BMP SSO-Einstellungen.

Einschränkung des Benutzer- und Gruppenzugriffs für OpenID Connect SSO

Als die neue Anwendung im Rahmen der vorherigen Schritte registriert wurde, sollte das System automatisch eine Unternehmensanwendung mit demselben Namen erstellt haben. Diese Unternehmensanwendung kann verwendet werden, um die Liste der Benutzer und Gruppen zu kontrollieren, die das SSO verwenden dürfen (ähnlich wie bei SAML).

- Gehen Sie zu "Enterprise Applications" und suchen Sie die richtige App. Sie sollte denselben Namen haben wie die App-Registrierung, die in den obigen Schritten erstellt wurde.

- Navigieren Sie zu "Eigenschaften" und setzen Sie "Zuweisung erforderlich?" auf "Ja".

- Navigieren Sie zu "Benutzer und Gruppen" und definieren Sie die Liste der Benutzer und/oder Gruppen, die sich mit SSO anmelden dürfen.