| 作成日 | 更新日 | 影響を受けるバージョン | 修正バージョン |

|---|---|---|---|

| Management Console 5.2.0以上 |

説明

この記事では、Blancco Management Console / Blancco CloudとAzure AD間のSAML統合の設定に必要な手順を紹介しています。

設定に必要な情報詳細や前提条件は以下の通りです。

SAML: Security Assertion Markup Languageは当事者間、特にIDプロバイダーやサービスプロバイダー間で認証、承認データを交換するためのオープン・スタンダードです。SAMLはセキュリティアサーションに用いるXMLベースのマークアップ言語です。

SAML SSO: SAMLシングル・サイン・オンはユーザーがIDプロバイダーにログインすれば、複数のウェブアプリケーションにログインできるようにするSAMLを活用した仕組みです。ユーザーは一度だけログインすればよく、SAML SSOはより高速でシームレスなユーザーエクスペリエンスを提供します。

IDプロバイダー — 認証を行い、ユーザーのIDと認証レベルをサービスプロバイダーに渡します。

サービスプロバイダー — IDプロバイダーを信頼し、指定されたユーザーに要求されたリソースへのアクセスを許可します。

BMC SAML統合: Blancco Cloud/ローカルBlancco Management ConsoleでAzure AD SAML統合を実施するための前提条件は以下の通りです。

- Blancco Cloud:

- Blancco Cloud: SAMLプロトコルを使用するIDプロバイダー(Azure AD等)

- XMLファイルとしてのIDプロバイダーメタデータ

- ドメイン名(Blancco.com等)

- ローカルBlancco Management Console:

- JKSファイルにインポートされたIDプロバイダーSSO証明書、すなわちIDプロバイダー署名を含むJKSファイル → メタデータXMLファイルおよびIDプロバイダー証明書の生成時に「Signed authentication request」オプションが有効な場合のみ必要です。

手順の説明

Blancco Cloud/Blancco Management Consoleでの変更前に、まずSSO証明書とXMLメタデータを生成する必要があります。生成に必要な手順については以下の情報をご参照ください。

SSO証明書とXMLメタデータの生成方法 - 以下の手順は、すべて Microsoft Azure 管理者アカウントで実行する必要があります。

Microsoft Azureアカウントにサインインします。

- Azure Active Directory → エンタープライズ アプリケーション → 新しいアプリケーション → ギャラリー以外のアプリケーション → 独自のアプリケーションの作成 → アプリケーションの名前を入力します(例Cloud Blancco) → 作成

- 上記ステップで追加した「Cloud Blancco」→ ユーザーとグループ → ユーザーの追加 → ここでSAML認証にアクセスするためのユーザーを追加します。

- 「Cloud Blancco」アプリケーションの管理セクション → 「シングル サインオン」を選択 → SAMLを選択 → XMLメタデータと証明書を生成するために必要な情報を入力します。

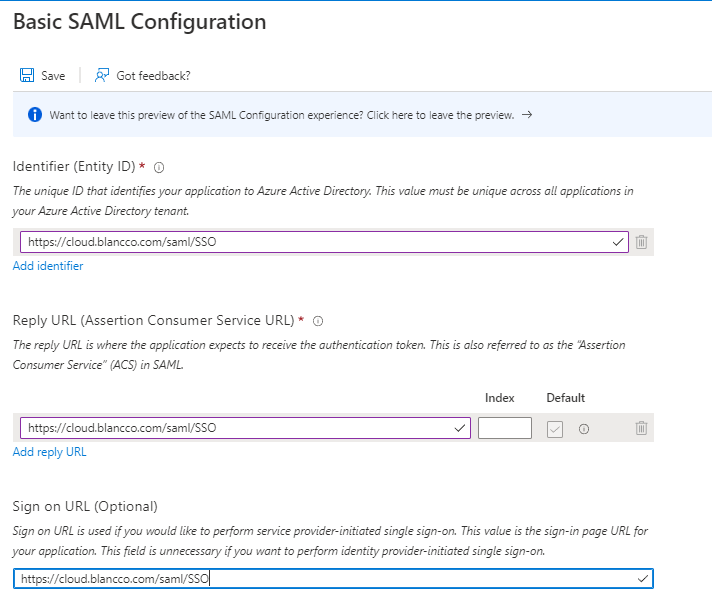

- 必要な情報は以下のスクリーンショットをご参照ください。Blancco Cloudを使用する場合のURLは以下の通りです。ローカルインストールしたBlancco Management ConsoleでSAMLを設定する場合、対象Blancco Management Consoleを指すようURLを修正してください。

- Entity ID: https://cloud.blancco.com/saml/SSO

- Reply URL: https://cloud.blancco.com/saml/SSO

- SignOn URL: https://cloud.blancco.com/saml/SSO

- ユーザー属性とクレーム: 属性とクレームはBlancco Cloudに適用されません。設定は省略します。

- 「signed authentication request」はBlancco Cloudで使用できません。Blancco Cloudで使用するメタデータファイル生成前に「signed authentication request」オプションが無効化されているか確認します。

- ローカルマシンにメタデータXMLと証明書ファイルが生成されます。続けてBlancco Cloud (https://cloud.blancco.com)にXMLファイルを追加します。

- 管理者権限のあるユーザーアカウントでBlancco Cloud/Blancco Management Consoleにログインします。

- グループ → グループを管理 → SAMLの構成

- メタデータxmlファイルをアップロード

- ドメイン名を入力

- 設定を保存

- 管理者ユーザーアカウントをログアウトし、新たに表示されているSAMLボタンから標準ユーザーアカウントでログインします。

ローカルBlancco Management Console設定時の追加手順

ローカルインストールしたBlancco Management Consoleで「Signed Authentication request」オプションを使用する場合、以下の手順も必要です。

- ローカルBlancco Management ConsoleでSAML SSOログインを統合する際「Signed Authentication request」を無効にする場合は上記「手順の説明」セクションをご参照ください。

- 「Signed Authentication request」を有効化する場合、JKSファイルをBlancco Management Consoleインストールディレクトリにコピーします。

JKSファイルを生成するための手順の説明:

- JKSファイル生成のため、JAVA HOME/binディレクトリで次のコマンドを実行します。

- keytool -genkeypair -alias my-service-provider -keypass password -keyalg RSA -keysize 2048 -keystore my-sso-keystore.jks

- SAML SSO証明書をJKSファイルにインポートします。SSO証明書ファイル取得については「SSO証明書とXMLメタデータの生成方法」セクションをご参照ください。

- keytool -import -trustcacerts -alias sso -file ./sso.crt -keystore ./my-sso-keystore.jks

- インポートに成功したら、JKSファイルをBlancco Management Consoleインストールディレクトリにコピーします。